Не так давно нам стало известно, об интересной активности с использованием Java/Exploit.CVE-2011-3544. Собственно основной интерес скрывался в том, что помимо стандартной активности по HTTP протоколу, была замечена загрузка полезной нагрузки через FTP. Причем эксплойт CVE-2011-3544 использовавшийся для этой атаки не подходил не под один шаблон, который был известен в составе распространенных эксплойт паков.

Сразу после посещения вредоносной веб-страницы начиналась атака с использованием Java/Exploit.CVE-2011-3544:

Проанализировав сетевую активность сразу бросается в глаза загрузка /1/s.hml по протоколу FTP, а в дальнейшем и загрузка /1/exp.jar тем же способом.

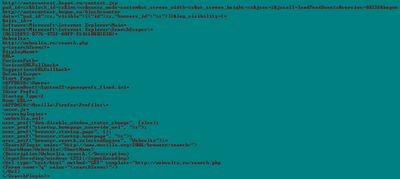

После деобфускации все выглядит гораздо понятнее:

Интересная часть, которая касается подключение к не публичному FTP-серверу (особенно пароль :)):

После успешного FTP-соединения происходит атака эксплойтом Java/Exploit.CVE-2011-3544, скачивается исполняемый файл и сохраняется в директории %TEMP%.

Проанализировав этот исполняемый файл им оказался ранее известный троянец Win32/TrojanClicker.Agent.NII, которы активно используется для Black Hat SEO. Собственно он умеет скликивать контекстную рекламу (clickjacking), подменять поисковую систему по умолчанию и перенаправлять пользователя на сторонние ресурсы.

При взаимодействии с командным центром,нами были замечены следующие домены (хранятся в виде строковых констант в самом троянце):

- gerla.be/nconfirm.php?rev=367&code=3¶m=0&num=251011548122112

- gerla.be/njob.php?num=11272479403879762944&rev=367

- eksyghskgsbakrys.com/nconfirm.php?rev=367&code=3¶m=0&num=251011548122112

- eksyghskgsbakrys.com /njob.php?num=11272479403879762944&rev=367

- msrgejsdyvekadh.com/nconfirm.php?rev=367&code=3¶m=0&num=251011548122112 msrgejsdyvekadh.com /njob.php?num=11272479403879762944&rev=367

- alsiatern.be/nconfirm.php?rev=367&code=3¶m=0&num=251011548122112

- alsiatern.be/njob.php?num=11272479403879762944&rev=367&ncrp=1

А список возможных задач/команд бота выглядит следующим образом:

P.S.: Отдельное спасибо Володе Кропотову, который первым заметил это аномальное поведение!

Добрый день. А что было в файле 1/s.html ?

ОтветитьУдалитьИ могли бы Вы написать пост о конференциях, которые стоит посетить.

Я только ещё учусь и выбрал в своей жизни направление в комп. безопасности и много что ещё непонятно.

Заранее благодарю.

В 1/s.html, то что вы видите на 2 и 3 скриншотах.

УдалитьПо поводу конференций по ИБ в РФ все очень грустно, есть ZeroNights, PHDays и разве что еще СС. Все остальное рекламный шлак ;) По поводу западных о тех, что у меня уже сложилось мнение ищите в блоге, а на всех остальных еще не был и сам высказаться не могу =)

Спасио за ответ. Поищу

УдалитьМеня как раз интересовали зарубежные. Как-то мне кажется там больше информации, да и вообще намного лучше не в своем ментальном окружении находиться, а в более широком, чтобы видеть на чем сконцентрировано больше внимание в мире.

По поводу поста, непонятно зачем скачивать по фтп страницу. Мне не удалось повторить последовательность заражения. Да и мне кажется, что загрузка через фтп или подстановка напрямую в ифрейме эксплойт пака, все равно при скомпрометированном криптокоде будет остановлена АВ, или же не остановлена.

Выбор в пользу фтп пока непонятен.

Ждите в ближайшее время еще отчеты с CARO, PHD и RECON ;)

УдалитьПо поводу блокировки защитным ПО, тут собственно зависит от продукта. На мой взгляд трюк был использован для обхода различных IPS и AV. Атака, была в несколько этапов, как вы наверное заметили. А сам эксплойт злоумышленниками довольно часто заменялся на немного измененную версию, что убирало практически все его детекты.

На момент публикации, атака по прежнему воспроизводилась с ресурса на котором был размещен вредоносный iFrame.

Спасибо за пост, очень помогло мне при анализе связать некоторые факты в единую цепь.

ОтветитьУдалить